Audyt bezpieczeństwa IT

Audyt bezpieczeństwa IT to kompleksowa usługa mająca na celu szczegółową ocenę poziomu ochrony środowiska informatycznego organizacji – zarówno w warstwie technicznej, jak i proceduralnej. Realizowana przez doświadczonych audytorów, analiza obejmuje identyfikację słabych punktów, niezgodności z obowiązującymi przepisami i standardami (takimi jak KRI, RODO, KSC, ISO 27001) oraz przygotowanie szczegółowych rekomendacji naprawczych.

Zakres audytu obejmuje m.in.:

Audyt bezpieczeństwa IT to kompleksowy przegląd i ocena poziomu ochrony systemów informatycznych organizacji, który łączy analizę infrastruktury technicznej z oceną polityk, procedur i zgodności z obowiązującymi przepisami prawa i normami branżowymi.

W warunkach realnego zagrożenia cyberatakami i regulacji takich jak RODO, KSC, NIS2, KRI czy ISO/IEC 27001, audyty te stają się obowiązkowym narzędziem zarządzania ryzykiem i utrzymania ciągłości działania.

Audyt obejmuje m.in. analizę konfiguracji systemów, polityk dostępu, segmentacji sieci, zarządzania kontami użytkowników, zabezpieczeń fizycznych, mechanizmów backupu, planów ciągłości działania (BCP/DRP) oraz logowania i reagowania na incydenty.

Wskazana jest również weryfikacja poziomu tzw. „security awareness” wśród personelu oraz gotowości organizacji do skutecznej obsługi incydentów i raportowania ich zgodnie z wymaganiami prawnymi.

W Polsce audyty bezpieczeństwa IT są coraz częściej wymagane nie tylko przez regulatorów (np. UODO, NIK), ale także przez wewnętrzne polityki zgodności. Na świecie obserwuje się integrację tego procesu z zarządzaniem podatnościami i oceną dojrzałości systemów bezpieczeństwa.

Profesjonalnie wykonany audyt dostarcza rzetelnego obrazu aktualnego stanu bezpieczeństwa, wspiera decyzje zarządcze i umożliwia priorytetyzację działań naprawczych w oparciu o ryzyko i wpływ na funkcjonowanie organizacji.

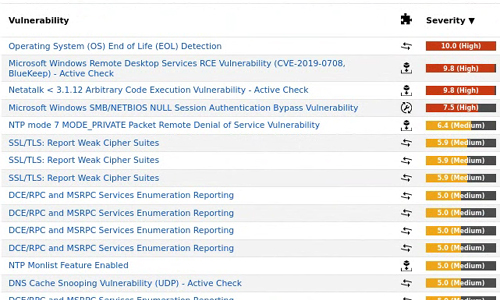

Skanowanie podatności (Vulnerability Scanning)

Dogłębna analiza infrastruktury IT w celu wykrycia znanych podatności i błędów konfiguracyjnych.

Skanowanie podatności (Vulnerability Scanning) to proces identyfikacji znanych luk w zabezpieczeniach systemów informatycznych, aplikacji, urządzeń sieciowych i baz danych, który stanowi jeden z fundamentów nowoczesnego zarządzania ryzykiem cybernetycznym.

W dobie rosnącej liczby ataków oraz obowiązku przestrzegania regulacji takich jak KSC, NIS2 czy RODO, regularne skanowanie infrastruktury IT jest kluczowym elementem każdej strategii bezpieczeństwa – zarówno w sektorze publicznym, jak i prywatnym. Narzędzia skanujące, zgodne z międzynarodowymi standardami (np. CVE, CVSS), pozwalają na szybkie wykrycie błędów konfiguracyjnych oraz nieaktualnych wersji oprogramowania.

Trendy rynkowe wskazują na konieczność integracji skanowania z procesami DevSecOps, monitoringu w czasie rzeczywistym oraz raportowania zgodnego z normami ISO/IEC 27001 i 27002. Skany powinny być przeprowadzane nie tylko cyklicznie, ale i przed wdrożeniem nowych usług cyfrowych oraz po każdej istotnej zmianie w systemach.

Warto również podkreślić, że skanowanie podatności nie zastępuje testów penetracyjnych, lecz stanowi ich uzupełnienie. Testy penetracyjne (pentesty) są bardziej zaawansowane i wymagają większej wiedzy oraz doświadczenia, podczas gdy skanowanie podatności można przeprowadzić automatycznie przy użyciu odpowiednich narzędzi.

Dodatkowo, obowiązuje zasada dokumentowania wyników skanowania oraz działań naprawczych w ramach audytów zgodności i inspekcji bezpieczeństwa.

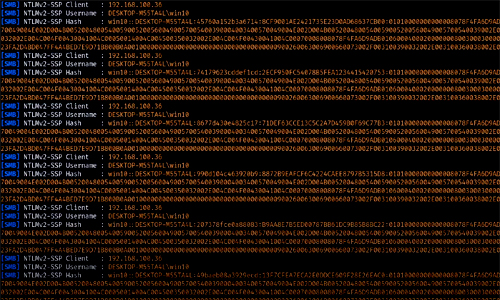

Testy penetracyjne (pentesty)

Kontrolowane, symulowane ataki na aplikacje, systemy lub sieci w celu identyfikacji rzeczywistych luk w zabezpieczeniach.

Testy penetracyjne (pentesty) stanowią zaawansowany element strategii cyberbezpieczeństwa, uzupełniający skanowanie podatności o manualną analizę, kreatywność testera i umiejętność łączenia podatności w łańcuchy ataków.

Współczesne standardy, takie jak OWASP, PTES czy NIST SP 800-115, definiują ramy przeprowadzania pentestów, a rosnące wymagania regulatorów (np. KSC, NIS2, RODO) nakładają na organizacje obowiązek okresowej weryfikacji skuteczności zabezpieczeń - szczególnie w sektorze publicznym i infrastrukturze krytycznej.

W Polsce pentesty są coraz częściej wymagane w audytach zgodności i podczas certyfikacji systemów zgodnych z ISO/IEC 27001. W odróżnieniu od klasycznych audytów, pentesty nie tylko wskazują luki, ale też demonstrują ich praktyczne wykorzystanie i realny wpływ na bezpieczeństwo. Kluczowe znaczenie ma tutaj raport końcowy - precyzyjny, zrozumiały dla decydentów, zawierający techniczne szczegóły, ocenę ryzyka i rekomendacje naprawcze, co umożliwia skuteczne zarządzanie zagrożeniami i wzmacnianie odporności organizacji.

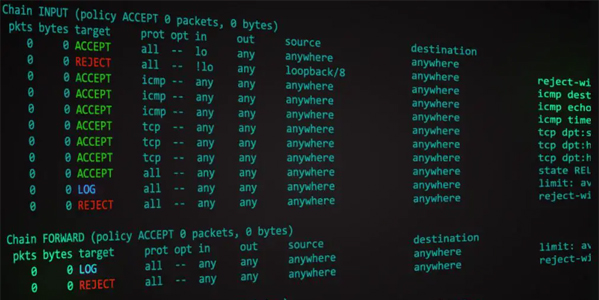

Hardening urządzeń i systemów (Device/System Hardening)

Usługa polegająca na porawie i wzmocnieniu konfiguracji systemów i urządzeń (np. serwerów, firewalli, stacji roboczych) zgodnie z dobrymi praktykami i normami bezpieczeństwa.

To proces wzmacniania bezpieczeństwa komponentów infrastruktury IT poprzez eliminację zbędnych funkcji, usług i luk konfiguracyjnych, które mogą zostać wykorzystane przez cyberprzestępców. Celem jest minimalizacja powierzchni ataku i zwiększenie odporności systemów na nieautoryzowany dostęp oraz niebezpieczne działania.

Obecnie praktyki hardeningu są kluczowym elementem strategii „defense-in-depth” i wymagane są przez wiele norm oraz przepisów, m.in. ISO/IEC 27001, KRI, KSC oraz NIS2.

Hardening obejmuje konfigurację m.in. firewalli, przełączników, usług i protokołów (np. SSH, TLS), dezaktywację nieużywanych kont i usług, implementację zasad silnych haseł, wybór właściwych metod kryptograficznych (np. przed PQC - komputerami kwantowymi) oraz zabezpieczenie logowania i monitoringu.

Szczególnie istotne jest hartowanie takich urządzeń jak: serwery (fizyczne i wirtualne), stacje robocze, przełączniki i routery, zapory sieciowe (firewalle), kontrolery domeny (AD), urządzenia UTM, NAS-y, urządzenia końcowe (laptopy, telefony służbowe) oraz sprzęt IoT i SCADA w infrastrukturze krytycznej.

Niedostatecznie ziezabezpieczone lub niepoprawnie skonfigurowane urządzenia stanowią częsty wektor ataku, dlatego usługa hardeningu jest nie tylko dobrą praktyką, lecz w wielu przypadkach obowiązkiem wynikającym z przepisów prawa lub wewnętrznych polityk bezpieczeństwa organizacji.

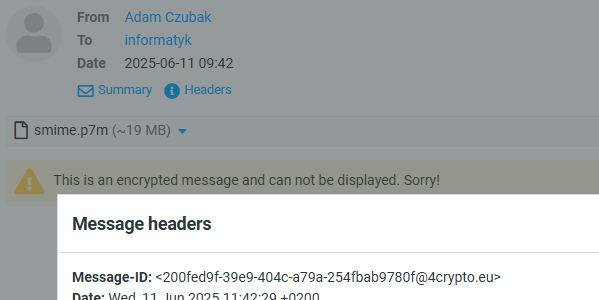

Audyt bezpieczeństwa poczty elektronicznej

Ocena polityk bezpieczeństwa e-mail, wdrożenie SPF, DKIM, DMARC, szyfrowania i ochrony przed phishingiem.

To usługa mająca na celu kompleksową ocenę mechanizmów ochronnych stosowanych w systemach e-mailowych organizacji, ze szczególnym uwzględnieniem ich odporności na phishing, spoofing, malware oraz nieuprawniony dostęp.

W dobie powszechnego wykorzystywania poczty elektronicznej jako podstawowego kanału komunikacji - zarówno w administracji publicznej, jak i sektorze prywatnym - ataki z jej użyciem stanowią jedno z największych zagrożeń cybernetycznych.

Aktualne cele obejmują audyt konfiguracji protokołów autoryzacji nadawcy (SPF, DKIM, DMARC), analizy treści nagłówków wiadomości, oceny stosowania szyfrowania (TLS), filtrów antyspamowych, a także wdrożenia MFA (multi-factor authentication) do dostępu do kont.

W Polsce audyt ten zyskuje na znaczeniu w kontekście wymogów RODO (zapewnienie poufności danych), KRI (zapewnienie bezpieczeństwa systemów teleinformatycznych), jak i KSC oraz NIS2 (zapewnienie ciągłości działania usług cyfrowych). Na świecie coraz częściej wymaga się również stosowania mechanizmów BIMI (Brand Indicators for Message Identification) w celu potwierdzania autentyczności nadawców. Profesjonalny audyt pozwala zidentyfikować luki w konfiguracji serwerów pocztowych (np. Microsoft Exchange, Postfix, Sendmail), niedostosowane polityki dostępu, brak monitoringu incydentów oraz niewystarczające szkolenie pracowników w zakresie socjotechniki.

Efektem jest szczegółowy raport z zaleceniami naprawczymi, który zwiększa odporność organizacji na zaawansowane zagrożenia e-mailowe oraz zapewnia zgodność z obowiązującymi regulacjami.

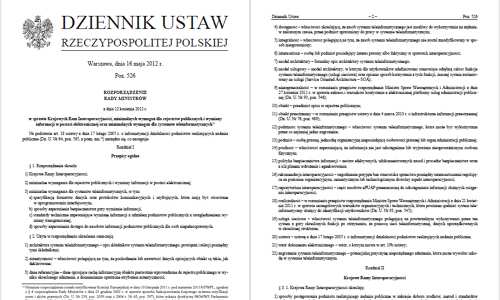

Audyt zgodności z KRI (Krajowe Ramy Interoperacyjności)

Audyt zgodności z KRI weryfikuje, czy systemy IT jednostki spełniają wymagania techniczne i organizacyjne określone w przepisach. Obejmuje m.in. serwery, urządzenia sieciowe i platformy ePUAP, a jego celem jest zapewnienie interoperacyjności i bezpieczeństwa.

Polega na kompleksowej weryfikacji, czy systemy teleinformatyczne wykorzystywane przez jednostki administracji publicznej spełniają wymagania określone w rozporządzeniu Rady Ministrów z dnia 12 kwietnia 2012 r. w sprawie Krajowych Ram Interoperacyjności. Proces ten obejmuje ocenę zarówno aspektów technicznych, takich jak protokoły komunikacyjne, mechanizmy szyfrowania, formaty danych, jak i organizacyjnych, m.in. polityki bezpieczeństwa informacji, planów ciągłości działania, audytowalności systemów czy dostępności dla osób z niepełnosprawnościami.

Zgodność z KRI to warunek kluczowy dla zapewnienia interoperacyjności systemów publicznych i ich bezpiecznej integracji z innymi jednostkami. W świetle aktualnych trendów rośnie znaczenie audytów KRI w kontekście transformacji cyfrowej, migracji do chmury oraz obowiązków wynikających z regulacji RODO, KSC czy NIS2. W infrastrukturze IT szczególnie istotne są w tym kontekście: serwery aplikacyjne i bazodanowe, urządzenia sieciowe (firewalle, przełączniki, routery), systemy operacyjne, stacje robocze, środowiska wirtualne oraz systemy ePUAP i SEOD. Efektem audytu jest raport wykazujący poziom zgodności, wskazujący nieprawidłowości i dostarczający zaleceń naprawczych, które zwiększają bezpieczeństwo i zgodność z przepisami krajowymi.

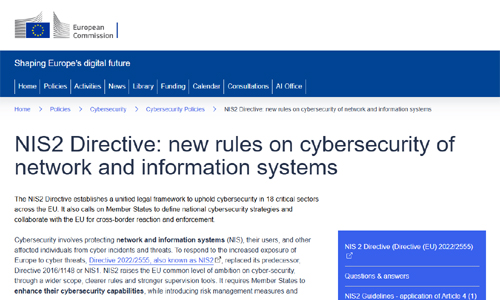

Audyt zgodności z KSC i NIS2

Audyt zgodności z KSC i NIS2 polega na ocenie, czy organizacja spełnia obowiązki wynikające z ustawy o krajowym systemie cyberbezpieczeństwa oraz dyrektywy NIS2.

Audyt zgodności z KSC i NIS2 uwzględnia szczegółową analizę polityk bezpieczeństwa, procedur zarządzania incydentami, rejestrowania zdarzeń, testowania podatności oraz stosowania środków minimalizujących ryzyko dla usług cyfrowych i kluczowych. Wymagania te mają na celu zwiększenie odporności organizacji na zagrożenia cybernetyczne i poprawę współpracy z krajowymi zespołami CSIRT.

W Polsce od 2024 r. obowiązki wynikające z ustawy o KSC i wdrożonej dyrektywy NIS2 objęły szeroki katalog podmiotów publicznych i prywatnych, zobowiązując je do stosowania konkretnych środków bezpieczeństwa oraz raportowania incydentów do właściwego organu, w tym urzędy miast i gmin. Na świecie obserwuje się integrację audytów KSC/NIS2 z wymaganiami ISO/IEC 27001 i ENISA, co sprzyja harmonizacji działań i zwiększeniu skuteczności ochrony infrastruktury krytycznej.

Efektem audytu jest raport zawierający ocenę zgodności, ryzyka oraz rekomendacje dla poprawy cyberodporności jednostki.

Audyt zgodności z RODO

Audyt zgodności z RODO ma na celu ocenę, czy organizacja prawidłowo przetwarza dane osobowe zgodnie z przepisami Rozporządzenia Parlamentu Europejskiego i Rady (UE) 2016/679 (GDPR aka RODO).

Audyt zgodności z RODO opiera się na analizie zgodności z kluczowymi wymaganiami Rozporządzenia 2016/679, w tym m.in. zasadami przetwarzania danych osobowych (art. 5), podstawami legalności (art. 6), obowiązkami administratora danych (art. 24–25), obowiązkiem prowadzenia rejestru czynności przetwarzania (art. 30), a także obowiązkiem zgłaszania naruszeń (art. 33–34) i zapewnienia odpowiedniego poziomu bezpieczeństwa (art. 32).

Istnieje konieczność połączenia aspektów prawnych z analizą techniczną środowiska IT, szczególnie w zakresie ochrony danych w chmurze, szyfrowania, pseudonimizacji i kontroli dostępu. W Polsce audyty RODO są coraz częściej wymagane przez organy kontrolne (UODO) oraz realizowane jako element przygotowania do inspekcji lub wdrożenia nowych systemów.

Na świecie rośnie znaczenie Data Protection by Design oraz Privacy Impact Assessment (PIA) jako stałych elementów cyklu życia systemów IT. W kontekście infrastruktury IT, audyt obejmuje m.in.: serwery przetwarzające dane osobowe, systemy backupu, systemy dostępu do danych (Active Directory), pocztę elektroniczną, narzędzia do monitorowania i rejestrowania zdarzeń oraz urządzenia końcowe pracowników.

Audyt kończy się raportem z identyfikacją niezgodności, oceną ryzyka naruszeń i zestawem działań naprawczych zgodnych z zasadą rozliczalności (art. 5 ust. 2 RODO).

Opracowanie PBI (Polityki Bezpieczeństwa Informacji)

Opracowanie Polityki Bezpieczeństwa Informacji (PBI) polega na stworzeniu dokumentu regulującego zasady i środki ochrony informacji przetwarzanych w organizacji, ze szczególnym uwzględnieniem ochrony danych osobowych i zasobów teleinformatycznych. PBI określa obowiązki pracowników, procedury dostępu, zarządzania incydentami i zapewnienia ciągłości działania. Dla jednostek samorządu terytorialnego (JST) jest to obowiązkowy element systemu bezpieczeństwa IT wynikający z przepisów prawa.

Polityka Bezpieczeństwa Informacji jest dokumentem wymaganym m.in. przez § 20 ust. 1 i 2 rozporządzenia KRI (Dz.U. 2012 poz. 526), które zobowiązuje podmioty publiczne do wdrożenia skutecznych i udokumentowanych procedur zarządzania bezpieczeństwem systemów teleinformatycznych. W kontekście RODO (art. 24 i 32) PBI pełni również rolę dokumentacji potwierdzającej wdrożenie odpowiednich środków technicznych i organizacyjnych chroniących dane osobowe. W przypadku jednostek samorządu terytorialnego, dokument ten powinien być dostosowany do ich specyfiki organizacyjnej oraz uwzględniać wymagania wynikające z ustawy o informatyzacji działalności podmiotów realizujących zadania publiczne (art. 13 ust. 2 pkt 1 IDPRZP).

Aktualne wyzwania obejmują integrację PBI z Systemem Zarządzania Bezpieczeństwem Informacji (SZBI) zgodnym z ISO/IEC 27001, wdrażanie zasad bezpieczeństwa w chmurze, uwzględnianie ryzyk związanych z pracą zdalną oraz automatyzację procedur zarządzania dostępem i incydentami.

Dokument powinien obejmować m.in.: klasyfikację informacji, zarządzanie użytkownikami, dostępem do danych, kopie zapasowe, procedury reagowania na incydenty, ciągłość działania oraz obowiązki administratora systemu. PBI stanowi podstawę systemowego zarządzania bezpieczeństwem i jest kluczowa przy kontroli zewnętrznej (np. NIK, UODO).

Opracowanie SZBI

Opracowanie Systemu Zarządzania Bezpieczeństwem Informacji (SZBI) to proces budowy i wdrożenia kompleksowych procedur oraz mechanizmów chroniących zasoby informacyjne organizacji, zgodnie z normą ISO/IEC 27001. Jednocześnie należy podkreślić, że skuteczne wdrożenie i utrzymanie SZBI nie powinno prowadzić ani do paraliżu operacyjnego, ani do nadprodukcji dokumentacji, która trafia wyłącznie do szuflady. System nie może istnieć wyłącznie „na papierze” – musi być realnym, żywym mechanizmem wspierającym bezpieczeństwo i efektywność funkcjonowania urzędu. Poprawnie zaprojektowany SZBI wpisuje się w codzienne działania jednostki, nie obciążając jej nadmierną biurokracją, a równocześnie skutecznie wspiera realizację zadań publicznych. Mamy doświadczenie w budowaniu systemów, które są jednocześnie zgodne z przepisami prawa i użyteczne w praktyce administracyjnej.

Należy podkreślić, że skuteczne wdrożenie i utrzymanie Systemu Zarządzania Bezpieczeństwem Informacji (SZBI) nie powinno prowadzić do paraliżu operacyjnego ani tworzenia dokumentacji, która trafia wyłącznie do szuflady. SZBI powinien być realnym narzędziem wspierającym codzienne funkcjonowanie jednostki samorządu terytorialnego – praktycznym, skutecznym i zgodnym z przepisami.

System ten, zgodnie z normą ISO/IEC 27001 oraz przepisami krajowymi, stanowi uporządkowane podejście do ochrony informacji przed utratą poufności, integralności i dostępności.

W kontekście JST SZBI nie tylko realizuje wymogi formalne, ale również wzmacnia odporność organizacyjną na incydenty i cyberzagrożenia. Ma to szczególne znaczenie w świetle ustawy o KSC oraz dyrektywy NIS2, które nakładają obowiązki w zakresie zarządzania ryzykiem oraz obsługi incydentów.

SZBI to nie tylko obowiązek – to kluczowe narzędzie budowy dojrzałości w zarządzaniu bezpieczeństwem informacji w administracji publicznej.

Szkolenia z zakresu Cyberbezpieczeństwa Stosowanego (Security Awareness) onsite i online

Szkolenia z zakresu Cyberbezpieczeństwa Stosowanego (Security Awareness) mają na celu zwiększenie świadomości pracowników w zakresie zagrożeń cyfrowych, bezpiecznego korzystania z systemów IT oraz reagowania na incydenty. Realizowane są w formie stacjonarnej i online (Teams, Zoom, ...), z uwzględnieniem specyfiki organizacji, jej procedur oraz obowiązujących przepisów prawa. W przypadku JST szkolenia te są kluczowym elementem budowy kultury bezpieczeństwa informacji i spełniania obowiązków wynikających z KRI, RODO i KSC.

Szkolenia z zakresu cyberbezpieczeństwa, zgodnie z § 20 ust. 1 rozporządzenia KRI oraz art. 24 ust. 2 RODO, stanowią obowiązkowy element systemu zarządzania bezpieczeństwem informacji, szczególnie w jednostkach administracji publicznej. Ich celem jest nie tylko przekazanie wiedzy o bieżących zagrożeniach (phishing, ransomware, utrata danych), ale przede wszystkim ugruntowanie właściwych nawyków, które minimalizują ryzyko incydentów spowodowanych błędem człowieka. W świetle przepisów KSC oraz nadchodzących wymagań wynikających z dyrektywy NIS2, JST muszą wykazać, że podejmują działania zwiększające kompetencje personelu w zakresie cyberbezpieczeństwa – także poprzez dokumentowanie szkoleń. Pracownicy urzędów, jednostek organizacyjnych JST, a także kadra kierownicza, powinni regularnie uczestniczyć w takich szkoleniach, by organizacja mogła skutecznie zarządzać ryzykiem ludzkim - uznawanym za jeden z najistotniejszych czynników wpływających na bezpieczeństwo informacji.